در مقاله قبلی(گارتنر، نقشه راهی برای سفر به تجارت دیجیتال 1) در خصوص اینکه گارتنر چیست و چه فعالیتهایی انجام می دهد و همچنین نوع فعالیتش و اینکه چگونه در خصوص فناوریها تحقیق میکند توضیح داده شد. در ادامه به ۱۰ رویداد فناوری اطلاعات استراتژیک در سال 2015 که توسط گارتنر پیش بینی شده است را مورد بررسی قرار می دهیم:

1- پردازش در هرکجا

با پیشرفتهای مداوم در تکنولوژی تلفنهای هوشمند، امروزه تاکید بسیاری بر نیاز کاربران تلفن در محیطهای مختلف با رویکرد ابزارهای همراه است. گارتنر اشاره میکند که تلفنهای هوشمند و ابزارهای همراه جزئی از روند پردازشی هستند که شامل ارتباط صفحه نمایشها در محیط کاری و عمومی میشود. در این محیط طراحی بر اساس تجربه کاربران از جمله نکات کلیدی است. دستگاههای موبایلی بیشتر از همیشه مورد استفاده قرار میگیرند و بر تعداد کاربران موبایلی جهان هم افزوده میشود.. باید در نظر داشت با توسعه و پیشرفت تلفن های همراه، فناوریها توانستند بیشتر در زندگی خصوصی افراد وارد شوند و بالطبع آن فرهنگها را در هم تداخل دهند و تاثیرات زیادی را بر فرهنگ، اعتقادات و سبک زندگی در جوامع بگذارند که با توسعه بیشتر آن این تاثیرات مضاعف خواهد شد و خطری جدید برای از بین رفتن اصالت فرهنگی کشورها و تهدیدی برای حفظ نشدن حریم شخصی افراد خواهد بود.

با پیشرفتهای مداوم در تکنولوژی تلفنهای هوشمند، امروزه تاکید بسیاری بر نیاز کاربران تلفن در محیطهای مختلف با رویکرد ابزارهای همراه است. گارتنر اشاره میکند که تلفنهای هوشمند و ابزارهای همراه جزئی از روند پردازشی هستند که شامل ارتباط صفحه نمایشها در محیط کاری و عمومی میشود. در این محیط طراحی بر اساس تجربه کاربران از جمله نکات کلیدی است. دستگاههای موبایلی بیشتر از همیشه مورد استفاده قرار میگیرند و بر تعداد کاربران موبایلی جهان هم افزوده میشود.. باید در نظر داشت با توسعه و پیشرفت تلفن های همراه، فناوریها توانستند بیشتر در زندگی خصوصی افراد وارد شوند و بالطبع آن فرهنگها را در هم تداخل دهند و تاثیرات زیادی را بر فرهنگ، اعتقادات و سبک زندگی در جوامع بگذارند که با توسعه بیشتر آن این تاثیرات مضاعف خواهد شد و خطری جدید برای از بین رفتن اصالت فرهنگی کشورها و تهدیدی برای حفظ نشدن حریم شخصی افراد خواهد بود.

2- اینترنت اشیا (IoT)

امروزه اینترنت اشیا درحال گسترش است و این روند با پردازش کاربرمحور در هر زمانی ادامه دارد. گارتنر اشاره دارد که این تکنولوژی در صنایع و حوزههای عملیاتی آنطور که در فرایندها و محصولات کسب وکار دیجیتال تمرکز شده است نیز اجرا میشود. ورود تکنولوژی باعث اتصال کاربران در هر نقطهای می شود که ممکن است اساس کسب وکار دیجیتال را شکل دهد. با همهگیر شدن اینترنت اشیا تقریبا هر وسیلهای قابلیت اتصال به اینترنت را خواهد داشت و این امر بیمها و امیدهای فراوانی را به همراه آورده است. هوشمند شدن و قابلیت فعالیت خودکار وسایل برقی و دیجیتالی از جمله پیامدهای از راه رسیدن اینترنت اشیا است که باعث میشود یک جارو برقی بتواند در زمان مشخصی فعال شده، محل تعیین شده از قبل را نظافت کرده و سپس مجددا خاموش شود.

اگر قرار است میلیاردها دستگاه در آن واحد با هم و با اینترنت در ارتباط باشند، موضوع حفظ حریم خصوصی و اطلاعات چه خواهد شد؟ بنا بر گزارش Ernst & Young تا سال ۲۰۲۰ تعداد ۲۰ میلیارد دستگاه به شکل وایرلس به هم متصل خواهند شد. این گزارش اشاره کرده که IoT حتی تهدیدات امنیتی بیشتری را نیز به دنبال دارد، زیرا درگاههای ورودی چندگانه و سیستمهای چندگانه را به هم مرتبط میکند. این موضوع منجر به آن میشود که مسیرهای مختلف برای هکرها در راستای حمله به شبکههای ارتباطی متصل به هم و از طریق یافتن حفرههای امنیتی فراهم شود؛ اما این حفرههای امنیتی در کجا قرار دارند؟

در واقع هر چه بیشتر از دستگاههای مرتبط با هم استفاده کنید، راه نفوذ و ورود هکرها از طریق حفرههای امنیتی آسانتر خواهد بود. هماکنون حجم بسیار بالایی از سیستم های تکنولوژیک در حال عمل از آدرسهای IP استفاده می کنند تا قادر به دسترسی از خارج شبکه باشند. به این ترتیب نه تنها یک اداره یا نهاد به تنهایی میتوان هدف یک حمله سایبری قرار بگیرد، بلکه از این طریق کل یک زیرساخت همچون شبکه حمل و نقل هوایی یا شبکه انتقال برق و سایر سیستمهای اتوماسیون میتواند مورد حمله و سوءاستفاده قرار بگیرد.

3- پرینت سهبعدی

هزینه پرینت سهبعدی در طی سه سال آینده با توجه به رشد بازار این ماشینها کاهش پیداخواهدکرد. استفاده صنایع از این تکنولوژی نیز گسترش پیدا خواهدکرد. گارتنر خاطر نشان میکند که این گسترش به خصوص در صنعت، بیوپزشکی و برنامههای مصرف بیشتر خواهدبود. با درنظر گرفتن این امر که تا چه حد این روند واقعی است، ساخت پرینتر سهبعدی بسیار مهم جلوه میکند چرا که روشی کمهزینه برای اجرا طرحها، نمونهسازی ساده و تولید سریعتر میشود که این امر باعث رونق گرفتن کمیک استریپ و بالطبع آن تولید انیمیشن ارزان قیمت خواهد بود.

هزینه پرینت سهبعدی در طی سه سال آینده با توجه به رشد بازار این ماشینها کاهش پیداخواهدکرد. استفاده صنایع از این تکنولوژی نیز گسترش پیدا خواهدکرد. گارتنر خاطر نشان میکند که این گسترش به خصوص در صنعت، بیوپزشکی و برنامههای مصرف بیشتر خواهدبود. با درنظر گرفتن این امر که تا چه حد این روند واقعی است، ساخت پرینتر سهبعدی بسیار مهم جلوه میکند چرا که روشی کمهزینه برای اجرا طرحها، نمونهسازی ساده و تولید سریعتر میشود که این امر باعث رونق گرفتن کمیک استریپ و بالطبع آن تولید انیمیشن ارزان قیمت خواهد بود.

4- تحلیلهای محرمانه، فراگیر و پیشرفته

تحلیلها با توجه به پیشرفت اینترنت اشیا و ورود ابزارهایی که این روند را پرورش میدهند ادامه دارد. پایگاههای ساختارمند و غیرساختاری دادههای عظیمی در درون و خارج از سازمانها تولیدمیکنند. گارتنر اعلام میکند که هر برنامهای نیاز دارد تا برنامهای تحلیلگر داشته باشد. این تحلیلها شامل سوالات پیچیده و پاسخهای وسیع به جای دادههای انبوه است. تجزیه و تحلیل داده ها به دلیل افزایش حجم اطلاعات تولیدی توسط سیستم های موجود در سازمان، داده های ساختار یافته و ساختار نیافته و اطلاعات خارج از سازمان اهمیت ویژه ای خواهد یافت.

تحلیلها با توجه به پیشرفت اینترنت اشیا و ورود ابزارهایی که این روند را پرورش میدهند ادامه دارد. پایگاههای ساختارمند و غیرساختاری دادههای عظیمی در درون و خارج از سازمانها تولیدمیکنند. گارتنر اعلام میکند که هر برنامهای نیاز دارد تا برنامهای تحلیلگر داشته باشد. این تحلیلها شامل سوالات پیچیده و پاسخهای وسیع به جای دادههای انبوه است. تجزیه و تحلیل داده ها به دلیل افزایش حجم اطلاعات تولیدی توسط سیستم های موجود در سازمان، داده های ساختار یافته و ساختار نیافته و اطلاعات خارج از سازمان اهمیت ویژه ای خواهد یافت.

5-سیستمهای غنی از متون

امروزه هوشمندی با تحلیلهای فراگیر ترکیب شده است و توسعه سیستمهایی که هوشیارند و به محیط پاسخگو هستند را ایجادکرده است. گارتنر خاطر نشان میکند که امنیت متون برنامه جدیدی از این روند است. دنیای آی تی می تواند واسط های کاربری بیشتر و هوشمند تری که به برنامه ها و اطلاعات بیشتری متصل می شوند را تهیه و تولید کند.

امروزه هوشمندی با تحلیلهای فراگیر ترکیب شده است و توسعه سیستمهایی که هوشیارند و به محیط پاسخگو هستند را ایجادکرده است. گارتنر خاطر نشان میکند که امنیت متون برنامه جدیدی از این روند است. دنیای آی تی می تواند واسط های کاربری بیشتر و هوشمند تری که به برنامه ها و اطلاعات بیشتری متصل می شوند را تهیه و تولید کند.

یکی از ضرورتهای نفوذ در فضای مجازی تولید محتوای مناسب با فرهنگ کشور و جذاب است. در مواجهه با سرمایه گذاری عظیم فرهنگی رسانه های دشمن، باید با تولید محتوای موثر، هنرمندانه و خلاقانه بتوانیم فرهنگی غنی خود را حفظ و از هجمه های بی شمار فرهنگ بیگانه در امان بمانیم.

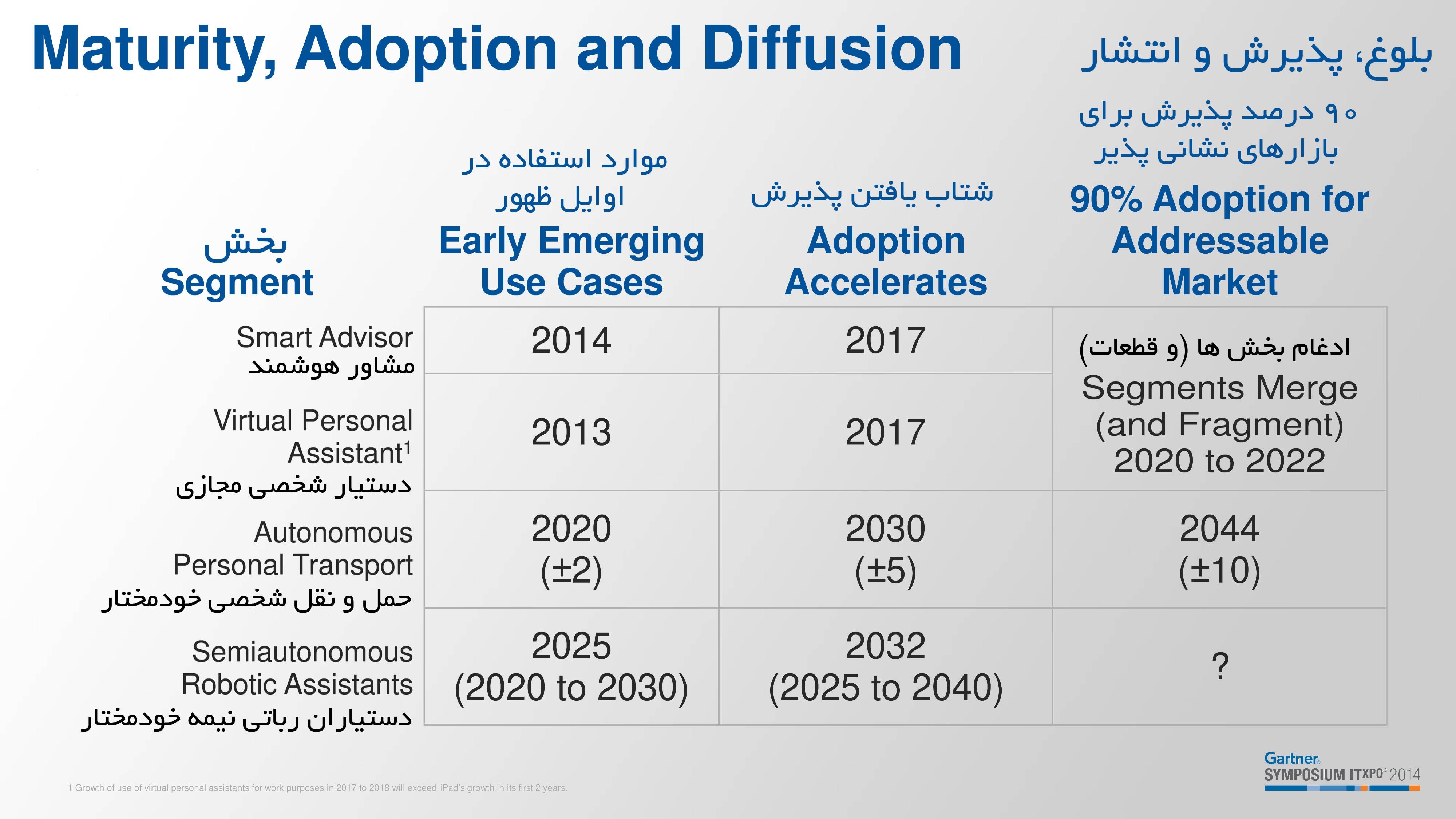

6- ماشینهای هوشمند

تحلیل با مفهوم آگاهی در ماشینهای هوشمند طلیعهدار شده است. الگوریتمهای پیچیده به سیستمهایی منجر شده که از خودشان یادمیگیرند و با توجه به همان یادگیریها عمل میکنند. گارتنر اشاره دارد که برخی کمکرسانهای اتوماتیک در نمونههای حاضر برای وسایل حمل و نقل اتوماتیک، روباتهای پیچیده، همیارمجازی و توصیههای هوشمند به کار برده میشوند. تحلیلهای مورد بررسی که عصر ماشینهای هوشمند در آن است در تاریخ IT بسیار مهماند. ماشین های هوشمند تنها وسایل نقلیه هوشمند نمی باشند و کارآیی های متفاوتی دارند. در جدول ذیل پیش بینی روند تکامل انواع ماشین های هوشمند را مشاهده می کنید که شامل سه فاز ظهور اولیه، تسریع پذیرش و پذیرش گسترده تجاری می باشد. به عنوان مثال دستیارهای شخصی مجازی در سال 2013 ظهور پیدا کردند و پیش بینی می شود که پذیرش آن ها شتاب یابد و تا سال 2022 با مشاورهای هوشمند یکی شده و به پذیرش گسترده تجاری 90 درصدی برسد.

7-ساختار Cloud/ کاربر

Mobile و Cloud به صورت همگرایی با برنامههای هماهنگ مرکزی که توسط هر ابزاری در دسترس قرار میگیرد، توسعه مییابند. گارتنر اشاره میکند که Cloud اساس مقیاسپذیری منعطف است به صورتی که پردازش خودکار برای برنامههای داخلی و خارجی را فراهم میآورد. برنامههایی که از هوشمندی حافظه ابزارهای کاربر به صورت کارایی استفاده میکنند و از هزینههای کاهش حجم پهنای باند و هماهنگی و مدیریت Cloud میکاهند. تحلیلها در طول زمان پشتیبانی هماهنگ ابزارهای مورد استفاده مختلفی را پشتیبانی میکنند. در آینده، برنامههای واحدهای اقتصادی و بازیها به صورت مشابهی از صفحه نمایشهای مختلفی استفاده خواهندکرد و در دسترس خواهند بود. تلفیق محاسبات ابری و محاسبات سیار باعث گسترش بیشتر نرم افزارهای مرتبط خواهد شد که با هر دستگاهی سازگار است. در آینده بازی ها و نرم افزارهای کمپانی ها از چندین صفحه نمایش و دستگاه های قابل پوشش برای ایجاد تجربه ای بهتر استفاده خواهند کرد.

Mobile و Cloud به صورت همگرایی با برنامههای هماهنگ مرکزی که توسط هر ابزاری در دسترس قرار میگیرد، توسعه مییابند. گارتنر اشاره میکند که Cloud اساس مقیاسپذیری منعطف است به صورتی که پردازش خودکار برای برنامههای داخلی و خارجی را فراهم میآورد. برنامههایی که از هوشمندی حافظه ابزارهای کاربر به صورت کارایی استفاده میکنند و از هزینههای کاهش حجم پهنای باند و هماهنگی و مدیریت Cloud میکاهند. تحلیلها در طول زمان پشتیبانی هماهنگ ابزارهای مورد استفاده مختلفی را پشتیبانی میکنند. در آینده، برنامههای واحدهای اقتصادی و بازیها به صورت مشابهی از صفحه نمایشهای مختلفی استفاده خواهندکرد و در دسترس خواهند بود. تلفیق محاسبات ابری و محاسبات سیار باعث گسترش بیشتر نرم افزارهای مرتبط خواهد شد که با هر دستگاهی سازگار است. در آینده بازی ها و نرم افزارهای کمپانی ها از چندین صفحه نمایش و دستگاه های قابل پوشش برای ایجاد تجربه ای بهتر استفاده خواهند کرد.

در واقع رایانش ابری در آموزش الکترونیک، تجارت الکترونیک و همچنین در حوزه های کسب و کار بسیار تاثیر گذار و حائز اهمیت است

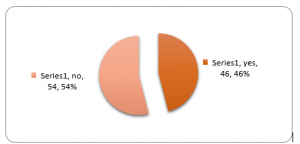

نمودار یک: میزان به کارگیری سیستمهای مبتنی بر رایانش ابری در کتابخانه های دانشگاههای برتر جهان

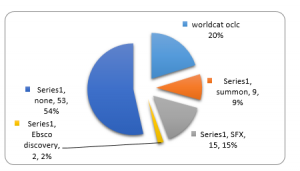

همانگونه که در نمودار شماره یک نشان داده شده است، حدود نیمی از کتابخانههای دانشگاههای برتر جهان از این نوع سیستمهای کتابخانهای استفاده میکنند. نکته جالب توجه این است که از 10 دانشگاه برتر جهان 9 دانشگاه از یکی از این سیستمهای مبتنی بر ابر استفاده می کنند. نمودار شماره 2 میزان استفاده از هر یک از سیستمها را نشان می دهد:

نمودار دو: میزان استفاده از هر یک از سیستمها را نشان می دهد

8-ساختار نرمافزار محور و برنامهها

متدهای توسعه سریع برای برنامهنویسی هر چیزی از ساختار تا برنامه مورد نیاز سازمان که در انعطافپذیری کسب و کارهای دیجیتال نقش دارد ضروری است. شبکهسازی تعریف شده نرمافزارها، ذخیرهسازی، مراکز داده و امنیت در حال تکامل است. ارتباط برنامهنویسی نرمافزارها(API) سرویسهای Cloud را ارائه میدهد که برای نرمافزارها قابل شناسایی است و برنامهها API های قوی برای دستیابی به عملکرد و برنامههایشان دارند. گارتنر اعلام میکند که در صورت پاسخ به تغییرات سریع تقاضای کسب وکارهای دیجیتال با تقاضای مورد نیاز، نیازمند پردازش برای خروج از مدلهای پویا هستیم.

متدهای توسعه سریع برای برنامهنویسی هر چیزی از ساختار تا برنامه مورد نیاز سازمان که در انعطافپذیری کسب و کارهای دیجیتال نقش دارد ضروری است. شبکهسازی تعریف شده نرمافزارها، ذخیرهسازی، مراکز داده و امنیت در حال تکامل است. ارتباط برنامهنویسی نرمافزارها(API) سرویسهای Cloud را ارائه میدهد که برای نرمافزارها قابل شناسایی است و برنامهها API های قوی برای دستیابی به عملکرد و برنامههایشان دارند. گارتنر اعلام میکند که در صورت پاسخ به تغییرات سریع تقاضای کسب وکارهای دیجیتال با تقاضای مورد نیاز، نیازمند پردازش برای خروج از مدلهای پویا هستیم.

9-فناوریهای اطلاعات وب محور

گارتنر گزارش میدهد که شرکتهای بیشتری ساختار و برنامههای خود را همانند آنچه که آمازون، گوگل و فیسبوک انجام دادهاند خواهندساخت. سیر تکاملی به سمت فناوری اطلاعات وبمحور خواهدبود همچنانکه پلتفرمهای سختافزار تبلیغاتی مدلهای جدید را ایجادکرده و Cloud را بهینه ساخته و متدهای تعریف نرمافزار به صورت جامعی درآورده. گارتنر خاطر نشان میکند که تلفیق توسعه و عملکردها در هماهنگی قدم نخست فناوری اطلاعات وب محور است.

گارتنر گزارش میدهد که شرکتهای بیشتری ساختار و برنامههای خود را همانند آنچه که آمازون، گوگل و فیسبوک انجام دادهاند خواهندساخت. سیر تکاملی به سمت فناوری اطلاعات وبمحور خواهدبود همچنانکه پلتفرمهای سختافزار تبلیغاتی مدلهای جدید را ایجادکرده و Cloud را بهینه ساخته و متدهای تعریف نرمافزار به صورت جامعی درآورده. گارتنر خاطر نشان میکند که تلفیق توسعه و عملکردها در هماهنگی قدم نخست فناوری اطلاعات وب محور است.

10-ریسک امنیت و حفاظت شخصی

در پایان، تحلیلها توجه ویژهای را در چرخه امنیت در آینده به خود اختصاص میدهد . اما نباید سختگیری زیاد به خرج داد طوری که جلوی حرکت آن را بگیریم. همچنان که شرکتها هم دریافتهاند که راهکار امن صددرصدی وجود ندارد و از رویکرد ابزارها و فرایندها و متدهای ارزیابی و کاهش ریسک پیچیدهای استفاده میکنند. گارتنر اشاره میکند که فضای پدافند با رویکردهای چندوجهی شناسایی و ابداع میشود. طراحی برنامههای امن، ازمایش امنیت برنامههای پویا و استاتیک، برنامههای دارای محافظ که با آگاهی فعال و کنترلهای قابل دسترسی ترکیب شدهاند ضروری هستند.

در پایان، تحلیلها توجه ویژهای را در چرخه امنیت در آینده به خود اختصاص میدهد . اما نباید سختگیری زیاد به خرج داد طوری که جلوی حرکت آن را بگیریم. همچنان که شرکتها هم دریافتهاند که راهکار امن صددرصدی وجود ندارد و از رویکرد ابزارها و فرایندها و متدهای ارزیابی و کاهش ریسک پیچیدهای استفاده میکنند. گارتنر اشاره میکند که فضای پدافند با رویکردهای چندوجهی شناسایی و ابداع میشود. طراحی برنامههای امن، ازمایش امنیت برنامههای پویا و استاتیک، برنامههای دارای محافظ که با آگاهی فعال و کنترلهای قابل دسترسی ترکیب شدهاند ضروری هستند.

نتیجهگیری

در این مقاله تلاش نمودیم تا بر اساس اطلاعات معتبر از شرکت گارتنر که یک شرکت مرجع و شناخته شده در زمینه ارائه خدمات برونسپاری، تحقیق و پژوهش و مشاوره فناوری اطلاعات میباشد، ۱۰ رویداد فناوری اطلاعات استراتژیک در سال 2015 را مورد بررسی و تحلیل قرار دهیم. موضوع: «پردازش در هرکجا؛ اینترنت اشیا (IoT)؛ پرینت سهبعدی؛ تحلیلهای محرمانه، فراگیر و پیشرفته؛ سیستمهای غنی از متون؛ ماشینهای هوشمند؛ ساختار Cloud/ کاربر؛ ساختار نرمافزار محور و برنامهها؛ فناوریهای اطلاعات وب محور؛ ریسک امنیت و حفاظت شخصی» ده رویداد در حوزه فناوری اطلاعات استراتژیک بودند که به عنوان موارد شاخص و اساسی در این حوزه در سال 2015 از سوی شرکت گارتنر شناخته شده است. شناسایی حوزههای ده گانه فوق ناشی از مهمترین موضوعات موجود در زمینه فناوری اطلاعات است که به یقین با ورود این فناوریها تاثیرات زیادی روی فرهنگ خواهد گذاشت.

توضیح بیشتر آنکه، گسترش فناوریهای نوظهور و سرعت فزآینده تکنولوژی در عرصه فناوری اطلاعات و ارتباطات سبب میگردد، اشخاص حقیق و حقوقی و به ویژه دولت ها در دست یابی به این امور، نهایت تلاش و توان خود را به کار ببرند . این اهتمام، علاوه بر آنکه از جهات اقتصادی، نظامی و… ارزش بسیار فراوانی دارد، تاثیرات فراوانی روی فرهنگ و سبک زندگی دارد که باید از الان برای آن چاره اندیشی شود.البته نباید از این امر غافل شد که ورود این فناوریهای موجبات تسهیل خدمات عمومی در جامعه می شود . به عنوان مثال میتوان به «پردازش در هرکجا» اشاره نمود که این رویداد، باعث می شود امکان دسترسی به پردازش و تراکنش اینترنتی از طریق هر دستگاهی فراهم گردد. این امکان می تواند از طریق وسایل و لوازمی باشد که انسان ها در هر روز با آنها در ارتباط هستند. به عنوان مثال می توان از ماشین، خانه و یا هر ابزار دیگری که انسان در مکان های مختلف با آن در ارتباط است، امکان دسترسی به انجام ارتباط و فضای مجازی فراهم گردد.اما ذوی دیگر آن نیز تهدیدات بالقوه ای که روی حریم خصوصی، سبک زندگی و فرهنگ و آداب و رسوم می گذارد را نباید نادیده گرفت.

*********************************************************

نویسندگان: حامد شاطری، نرگس افکار

منابع:

پایگاه خبری تحلیلی فناوری های نرم و فرهنگی رصد و تحلیلی بر وضعیت صنایع فرهنگی و خلاق

پایگاه خبری تحلیلی فناوری های نرم و فرهنگی رصد و تحلیلی بر وضعیت صنایع فرهنگی و خلاق

یک نظر

تعقيب: «گارتنر» نقشه ي راهي براي سفر به تجارت ديجيتال(1) - پایگاه خبری تحلیلی فناوری فرهنگی